Анализ вируса-шифратора Diskcoder.D (Bad Rabbit) от ESET

смотрите также Вирус-шифровальщик Bad Rabbit атаковал крупнейшие банки России

По данным ESET, Win32/Diskcoder.D – модифицированная версия Win32/Diskcoder.C, более известного как Petya/NotPetya. В новой вредоносной программе исправлены ошибки в шифровании файлов. Теперь шифрование осуществляется с помощью DiskCryptor – легитимного ПО с открытым исходным кодом, предназначенного для шифрования логических дисков, внешних USB-накопителей и образов CD/DVD, а также загрузочных системных разделов диска.

Ключи генерируются с использованием CryptGenRandom и защищены жестко закодированным открытым ключом RSA 2048. Файлы зашифрованы с расширением .encrypted. Как и прежде, используется алгоритм AES-128-CBC.

Для распространения Diskcoder.D злоумышленники скомпрометировали популярные сайты, внедрив в них вредоносный JavaScript. Среди скомпрометированных площадок – сайты «Фонтанки», «Новой газеты в Санкт-Петербурге» и «Аргументов недели».

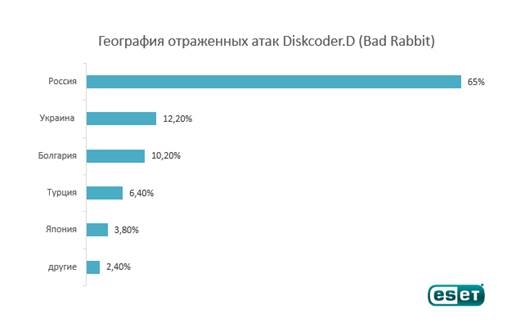

Атаке шифратора Diskcoder.D подверглись российские СМИ, а также транспортные компании и государственные учреждения Украины. Статистика атак в значительной степени соответствует географическому распределению сайтов, содержащих вредоносный JavaScript.

Когда пользователь заходит на зараженный сайт, вредоносный код передает информацию о нем на удаленный С&С-сервер. Далее логика на стороне сервера может определить, представляет ли посетитель сайта интерес, и при необходимости добавляет на страницу новый контент. В ESET наблюдали, как на скомпрометированном сайте появляется всплывающее окно с предложением загрузить обновление для Flash Player. В настоящее время связь вредоносной программы с удаленным сервером отсутствует.

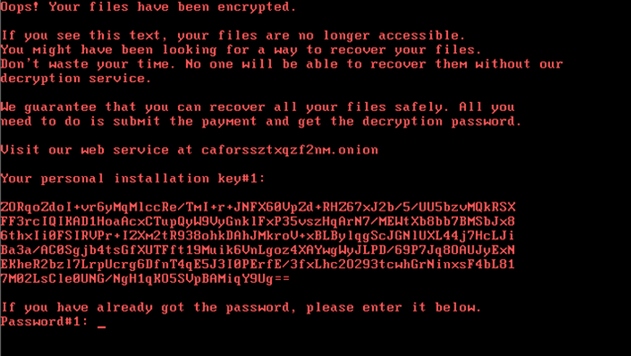

Нажав на кнопку «Install/Установить», пользователь инициирует загрузку исполняемого файла, который в свою очередь запускает в системе шифратор Win32/Filecoder.D. Далее файлы жертвы будут зашифрованы, и на экране появится требование выкупа в размере 0,05 биткоина (около 17 000 рублей).

Заразив рабочую станцию в организации, шифратор может распространяться внутри корпоративной сети через протокол SMB. В отличие от своего предшественника Petya/NotPetya, Bad Rabbit не использует эксплойт EthernalBlue – вместо этого он сканирует сеть на предмет открытых сетевых ресурсов. На зараженной машине запускается инструмент Mimikatz для сбора учетных данных. Предусмотрен жестко закодированный список логинов и паролей.

Более подробная информация об атаке, список скомпрометированных сайтов и индикаторы заражения в блоге ESET на Хабрахабре.

Антивирусные продукты ESET детектируют шифратор как Win32/Diskcoder.D. Угроза добавлена в базы данных вирусных сигнатур с обновлением 16295 24 октября в 15-10 по московскому времени, ранее блокировалась современными эвристическими и облачными технологиями защиты. Добавление вирусной сигнатуры позволит защитить даже тех пользователей, которые используют устаревшие версии продуктов ESET.

|

|